Apple and Cloudflare Develop New Privacy-Focused Internet Protocol

Cloudflare 正在開發新的 DNS 查詢機制,讓 DNS 無法識別查詢人的身份與來源。

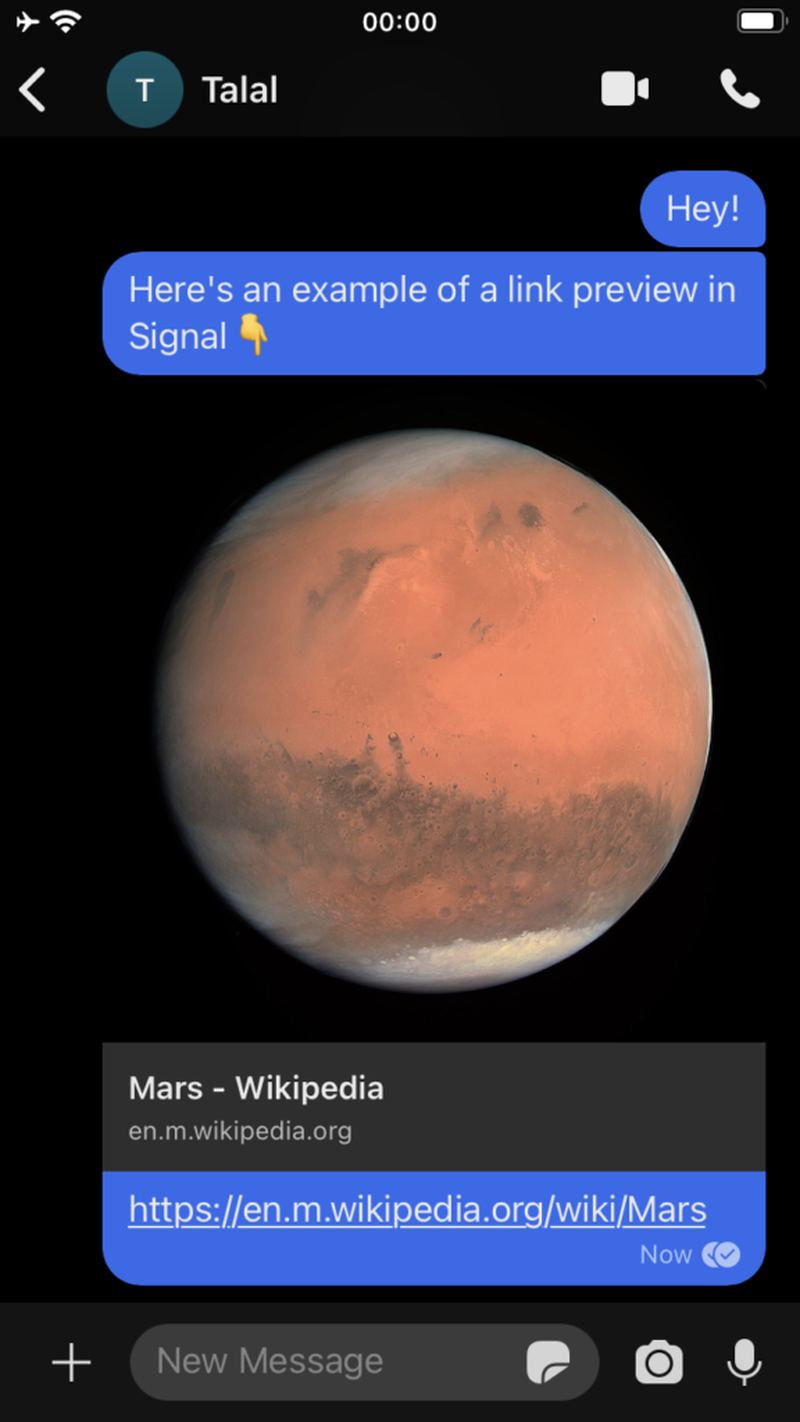

現有的 DNS 加密機制 DoH (DNS-over-HTTPS) 是端對端加密,確保第三方無法取得原始查詢內容,但 DNS 營運方還是能夠知道查詢人的來源與查詢目標,Cloudflare 新的 ODoH (Oblivious DoH) 機制是在用戶端與 DNS 中間插入一個中介主機,來自用戶端的查詢會進入中介主機而不直接發送給 DNS,DNS 也只會收到來自中介主機的查詢,因此它無法知道在中介主機後面究竟是誰在做這筆查詢,當然這個機制要能成立的前提是中介主機的角色以及營運方,必須確保中介主機的營運方不會洩漏查詢者的隱私。